Après son travail sur le haccking des bracelets connectés Fitbit, la chercheuse de Fortinet s’attaque à une brosse à dents connectée.

L’article de base de Valéry Marchive Rédacteur en chef adjoint

Publié dans Le MagIT le 14 juin 2017 à cette adresse.

Les menaces liées aux lacunes de sécurité des objets connectés vont bien au-delà du détournement de systèmes embarqués élaborés comme des routeurs, des caméras ou même des téléviseurs. Avec des risques multiples.

L’épisode Mirai, à l’automne dernier, a peut-être contribué à éveiller les consciences sur certains risques induits par les vulnérabilités présentes dans de nombreux objets connectés. D’ailleurs, Bruce Schneier, directeur technique d’IBM Resilient, estimait récemment proche l’implication des états dans la régulation de ce marché.

Mais la menace ne touche pas uniquement ces multiples appareils relativement ouverts, souvent construits autour d’une distribution Linux dédiée, comme les routeurs, les systèmes de stockage réseau, ou encore les caméras de surveillance.

Axelle Apvrille, chercheuse en menaces chez Fortinet, le souligne : « tous les objets doivent être sécurisés, quels qu’ils soient ». Et pour illustrer son propos, elle a présenté ses travaux, lors du Sstic, la semaine dernière, à Rennes, sur une… brosse à dents connectée. Pourquoi ? Parce si l’impératif de sécurisation est « un fait que la plupart des ingénieurs et chercheurs en sécurité ressentent intuitivement, ce n’est pas le cas des développeurs d’objets connectés, concepteurs ou hommes d’affaires ».

La brosse à dents question est celle livrée par l’assureur dentaire américain Beam à ses clients, qui communique avec une application pour smartphone via Bluetooth. Celle-ci « permet de vérifier à quel point vous vous brossez bien les dents ».

Mais voilà, il est possible d’altérer tant le fonctionnement de l’appareil que les données transmises à l’application et, par suite, à l’assureur… en faisant se passer un autre équipement Bluetooth pour une brosse à dents. Lequel interagit dès lors avec l’application mobile. Et cela en raison de l’absence de mécanismes d’authentification, ou de chiffrement des échanges, sauf pour une donnée relative au brossage, chiffrée en AES ECB avec clé « en dur dans le code, facilement récupérable ».

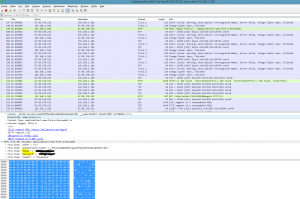

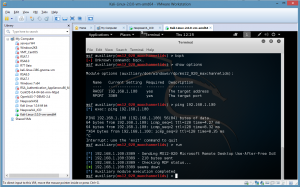

Pour arriver à ces trouvailles, Axelle Apvrille s’est penchée, d’une part, sur l’application mobile, avec un outil de désassemblage, et d’autre part, sur la capture des paquets Bluetooth, afin d’étudier les échanges entre brosse à dents et application. La chercheuse s’est également intéressée aux API du service en ligne de Beam. Pour y trouver, là encore, des vulnérabilités.

L’ensemble fait en définitive courir à l’assureur le risque de recevoir des informations falsifiées sur les performances de ses clients. Lesquels sont censés payer une prime d’assurance plus basse lorsqu’ils se brossent mieux les dents. A ce risque de fraude, s’en ajoutent d’autres, d’atteinte à la vie privée, notamment du fait de l’absence de randomisation de l’adresse MAC de l’interface Bluetooth de la brosse, et parce qu’elle émet en continu, mais également d’accès à des données personnelles.

Axelle Apvrille s’est rapprochée de l’assureur américain. Mais sa première notification a été appréhendée comme… un pourriel. Et son adresse e-mail s’est retrouvée placée en liste noire. C’est via le service commercial de Beam qu’elle est finalement parvenue à dialoguer avec l’assureur. Mais son compte de test a été fermé à l’issue de la notification des vulnérabilités découvertes dans les API utilisées pour les échanges avec l’application.

La vidéo / démonstration au SSTIC 2017 est ici.